Рут права польза и вред

Чем опасны root права на Андроид. Android изначально строился как открытая операционная система с широкими возможностями. Вместе с тем, разработчики позаботились и о безопасности, введя ограничения на функциональность программ. Возможность полностью почувствовать себя хозяином гаджета, тем не менее, осталась: для этого достаточно получить права суперпользователя. Решаются на это далеко не все: всегда существует риск «окирпичить» устройство, да и после получения root-доступа возникает вопрос, а безопасно ли использовать такой смартфон? На этот счёт существуют различные точки зрения, и мы в статье постараемся ответить на этот вопрос.

Миф: наличие root-прав не влияет на безопасность

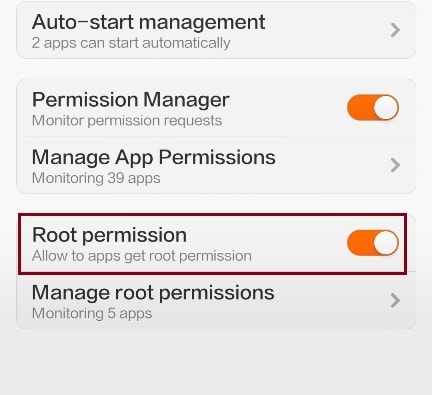

Современные Android-смартфоны, особенно гаджеты крупных производителей, практически невозможно взломать «изнутри». Каждое пользовательское приложение Android работает в изолированной «песочнице» и не имеет доступа к другим процессам, а любые мало-мальски важные действия пользователь должен подтверждать самостоятельно. Конечно, способы получить root-доступ «изнутри» иногда обнаруживаются, но, судя по редким сообщениям в СМИ, серьёзного влияния на безопасность операционной системы не оказывают. Именно поэтому подавляющее большинство вредоносного ПО рассчитывает не на уязвимости, а на невнимательность пользователя, пытаясь обманом получить права на использование платных услуг, перевод гаджета в режим киоска (из которого никак не выйти и нельзя ничего запустить) или даже статус администратора устройства. Но существуют устройства, которые продаются с уже разблокированным загрузчиком, либо предлагают получить root-доступ парой кликов в настройках гаджета. Такую щедрость предлагают многие китайские производители и с подобными аппаратами стоит быть особенно осторожным.

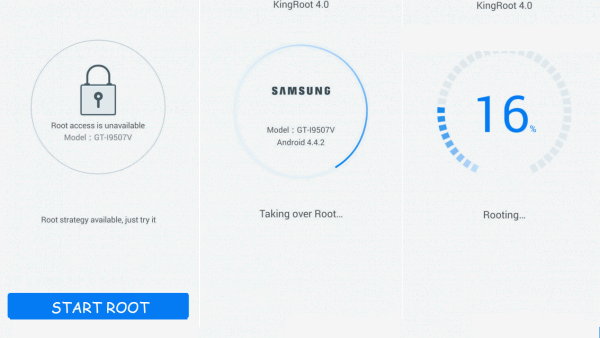

Если вы решите расширить свои системные полномочия, проблемы могут начаться уже на этапе получения прав суперпользователя. Всё разнообразие методов получения root-доступа можно условно поделить на две категории. Первая — использование ещё не закрытых уязвимостей Android. Такие программы, как KingRoot или Kingo Root во время работы обращаются к серверам, хранящим огромные коллекции эксплоитов, и ищут те, которые подойдут для конкретного устройства. Стоит ли говорить, что работа таких программ нередко приводит к печальным последствиям? Порой случается так, что эксплоит срабатывает неправильно и вместо прав суперпользователя вы получаете «кирпич», который, в лучшем случае, можно оживить полной перепрошивкой.

Кроме того, такие приложения имеют закрытый исходный код, а, значит, у вас нет никакой возможности узнать, что именно они делают с вашим устройством. А делать они могут всё, что угодно, начиная от пересылки данных из внутренней памяти устройства на китайские сервера и заканчивая установкой на гаджет Adware, избавиться от которого можно только специализированными инструментами. Именно так ведёт себя упомянутый выше KingRoot, не только размещающий рекламу на домашнем экране против вашей воли, но и отправляющий информацию об устройстве неизвестно кому.

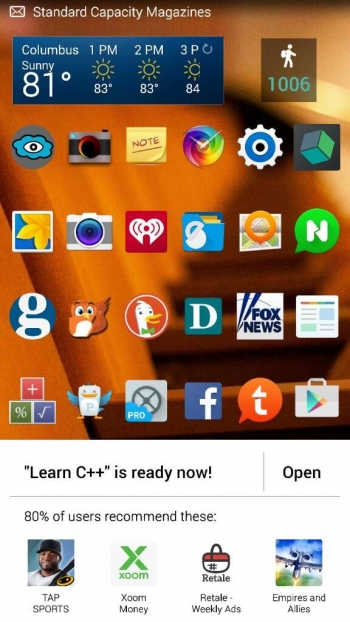

Реклама на рабочем столе после использования KingRoot

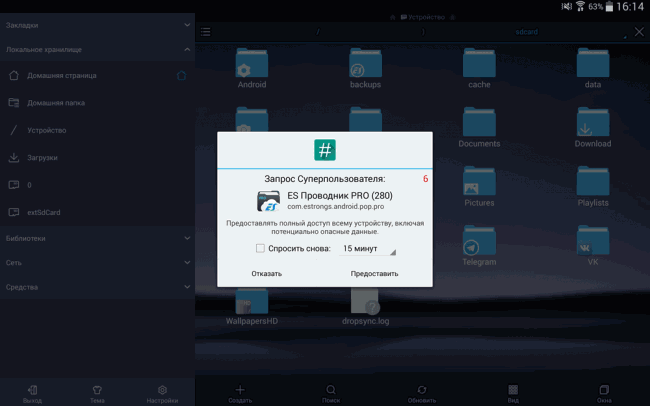

Вторая категория — «полуофициальная», поскольку предполагает использование официальных инструкций от производителя, либо специализированного ПО для разблокировки загрузчика. Как только это сделано, у пользователя появляется возможность установки в систему менеджера root-доступа, перехватывающего соответствующие вызовы от других программ.

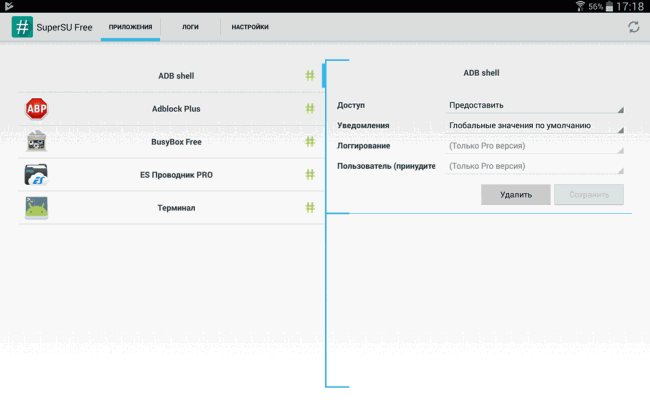

Однако и этот метод не лишён недостатков. Chainfire, автор самого популярного на сегодняшний день менеджера root-доступа SuperSU, в конце 2015 года продал свою разработку малоизвестной компании Coding Code Mobile Technology LLC. Эта компания использует американский штат Делавэр в качестве офшора, но её корни уходят в Китай. Исходный код SuperSU был закрыт и раньше, но имя разработчика всё это время выступало некой гарантией отсутствия в программе нежелательного кода. Теперь такой гарантии дать никто не может, и многие небезосновательно опасаются устанавливать на свои гаджеты версии SuperSU 2.80+, вышедшие после сделки.

Но, даже если вы абсолютно уверены в способе получения прав суперпользователя и менеджере root-доступа, нет никакой гарантии, что одна из безобидных на первый взгляд программ не будет эксплуатировать уязвимость, позволяющую получить системные привилегии в обход менеджера. Примеров вредоносного ПО, работающего именно таким образом, предостаточно: Tordow скрытно воровал пароли из браузера, Guerrilla и Ztorg покупали приложения в Google Play без ведома пользователя, а Triada подменял адреса в браузере, реализовав практически идеальный незаметный фишинг.

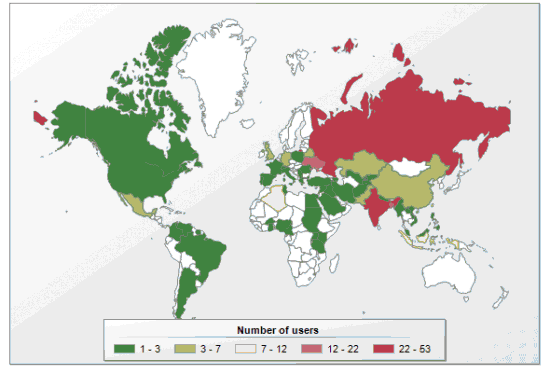

По данным «Лаборатории Касперского», один из наиболее совершенных троянов — Triada получил root-доступ на 247 устройствах

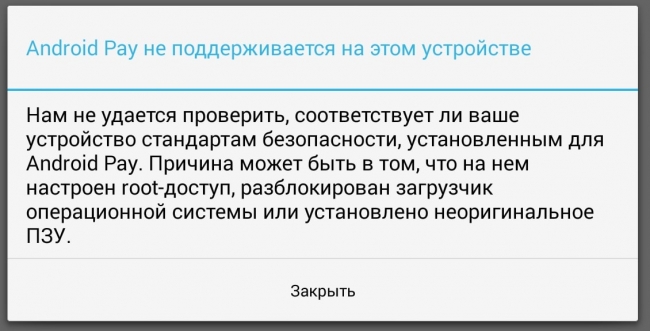

Ещё один булыжник в огород root-доступа — ограничение функциональности некоторых приложений или их полная неработоспособность после разблокировки загрузчика или получения прав суперпользователя. В первую очередь, это касается финансовых программ, например, Android Pay, Samsung Pay и Сбербанк Онлайн.

Безопасное использование смартфона с root-доступом

Дочитав до этого момента, вы могли подумать, что мы считаем root-доступ в смартфонах однозначным злом. Это, конечно же, не так: права суперпользователя открывают огромное число возможностей любителям сторонних прошивок, экспериментов, да и просто тем, кто хочет получить полный контроль над своим гаджетом. И если вы впервые решили получить root-права, мы не будем вас от этого отговаривать. Но вы должны быть готовы к возможным последствиям, в том числе — отказу работы некоторых программ и повышению уязвимости системы. Звучит тревожно, но, если соблюдать ряд несложных правил, вы едва ли столкнётесь с неприятностями.

Используйте проверенные способы получения root-прав. Не поддавайтесь на увещевания разработчиков китайских универсальных программ о возможности получить права суперпользователя в два клика. Намного лучше будет найти на форуме тему, посвящённую прошивке вашего устройства и выполнить несложную инструкцию.

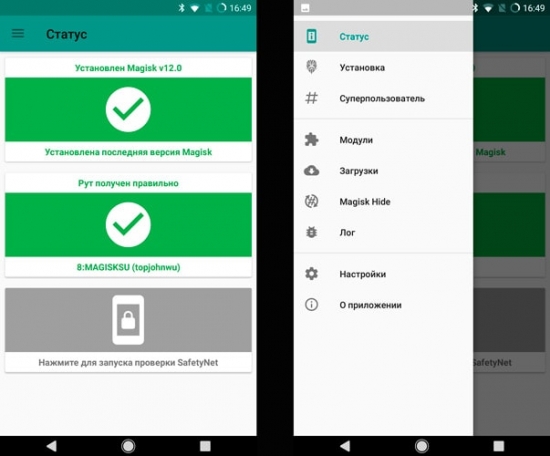

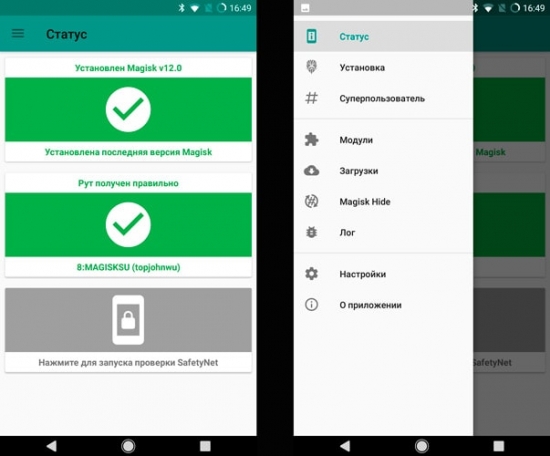

Используйте надёжные менеджеры root-доступа. При выборе отдайте предпочтение программам, не вызывающим никаких сомнений в их благонадёжности. Это может быть SuperSU версии не старше 2.80, либо новый проект Magisk с открытым исходным кодом.

Устанавливайте приложения из надёжных источников. Старайтесь устанавливать программы только из Google Play, но при этом помните, что и в официальном магазине Google можно натолкнуться на вредоносное ПО. Если нужной программы нет в Google Play, загружайте её с официального сайта разработчика или нашего САЙТА — так шансы встретить зловред сводятся к нулю.

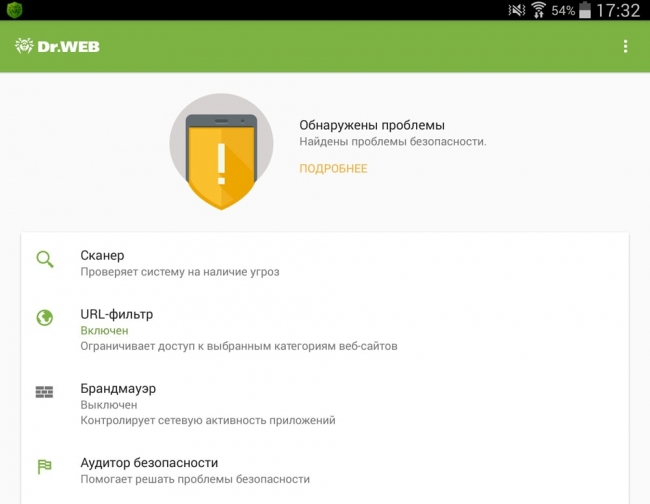

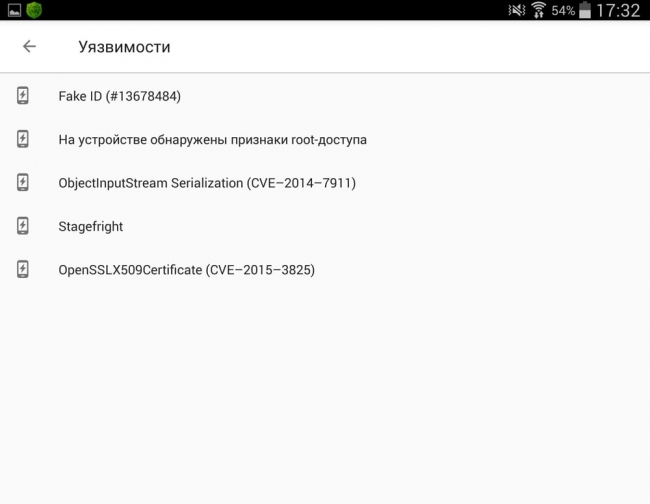

Используйте антивирус. Если вы пользуетесь ограниченным набором программ и устанавливаете их из одних и тех же источников, антивирус вам, наверное, ни к чему. Но если вы любите устанавливать на свой гаджет десятки разных программ или кликать по рекламе с предложениями «обновить свою батарею», то дополнительная защита в виде проверенного антивируса от крупного разработчика лишней не будет.

Заключение

Root-доступ — чрезвычайно мощный инструмент, который требует ответственности при использовании. Если не проявить должного внимания к каждому этапу, начиная от разблокировки загрузчика и заканчивая использованием прав суперпользователя, вы рискуете столкнуться с различными проблемами, будь то вирусы или вредоносный код в самом менеджере root-доступа. Но, следуя нашим советам, вы минимизируете все риски и сможете без проблем использовать приложения с root-правами по их прямому назначению и сделать гаджет полностью своей собственностью.

Что такое root?

Всё довольно просто. В смартфоне не все программы равны. Обычным приложениям, которые вы запускаете ярлыками, разрешается выводить что-то на экран, передавать данные, с разрешения пользователя обращаться к камере, микрофону и телефонной книге. У них есть своя маленькая песочница в памяти, из которой они не имеют права вылезать. Им нельзя шастать по хранилищу, трогать системные файлы, обращаться напрямую к «железу». Эти программы работают с «обычными» правами.

Но в системе Android есть учётная запись под названием root, и вот у неё — неограниченные права. Программа, запущенная от имени этой учётной записи, может вообще всё — в том числе подменять системные файлы, перехватывать данные, обманывать другие приложения. Иногда это нужно для того, чтобы просто тоньше настроить смартфон под себя или запустить программы, которые без root не работают. Но не всем производителям и разработчикам это нравится.

Никакой оплаты со смартфона, никаких лицензионных фильмов

Уже скоро расплачиваться на кассе супермаркета можно будет не только при помощи Айфона или нового Samsung Galaxy. Google пока помалкивает, но сам готовит Android Pay для очень многих моделей с поддержкой NFC. Разумеется, кроме смартфонов, в которых владельцы добыли root-права.

Не то, чтобы эта была какая-то намеренная подлость или месть за блокировку рекламы/удаление бесполезных предустановленных приложений со стороны Google — просто никто не хочет отвечать головой (и, тем более, кошельком по судебным искам) в случаях, когда прошивка смартфона открывается нараспашку любым приложениям по одному нажатию клавиши. И банков-партнёров Google не волнует, сколько раз вы устанавливали Cyanogen/TWRP и насколько правильно конфигурировали SuperSU — они знают, что перехватить данные в процессе оплаты можно настолько же легко, как молодёжь «взламывает на деньги» мобильные игры. По этой причине фирменные банковские приложения отказываются работать на смартфонах с root-доступом или даже просто кастомной прошивкой (никого не волнует, что у вас не было другого выхода, кроме как заменить стандартный Android 4.1 на самосборный 5.0). Выручают перепакованные варианты банк-клиентов, но банки периодически перекрывают доступ таким приложениям, да и всегда есть риск, что внутри «репака» сидит вирус/троян.

Оплата в смартфоне с root-правами видится банкам такой

Приложения для легального просмотра фильмов, сериалов и шоу тоже уходят от поддержки смартфонов с root-правами. Чтобы никто не смог «выковырять» лицензионный контент прямиком из приложения подручными средствами, и потом залить его на торрент-трекеры.

Поэтому «битва брони и снаряда» между энтузиастами и системой проверки root-прав в Android Pay продолжалась недолго и завершилась победой Google. Умельцы использовали скрипт, который отключал права суперпользователя в момент активации Android Pay, а модуль Xposed (программная надстройка с подключаемыми модулями) докладывал Google-сервисам, мол, «всё в порядке, брат — нет в системе никакого root!».

Сбербанк не любит эти ваши кастомы

Правда, с тех пор сервисы Google и сам Android Pay стали умнее и теперь просто говорят «нет» любому андроидофону с root-доступом или даже без него, но с разблокированным загрузчиком. Помогает только возврат смартфона в исходное состояние, но это лучше, чем история с Samsung Pay, который перестаёт работать на однажды взломанном смартфоне вообще. Кстати, о гарантии.

Гарантия после получения root-прав… не исчезает. Но вам придётся за неё «повоевать»

Root-права прекрасны тем, что позволяют расширить оперативную память за счёт «флэшки», увеличить скорость работы процессора ценой нагрева и уменьшения автономности, удалить «неудаляемые» приложения или сделать громче динамик смартфона, если «с завода» он был чахлым. Только никто не знает, рассчитана ли начинка вашего мобильника на работу за границами стандартных настроек. От регулярного перегрева несъёмный аккумулятор может вздуться, а динамик, который вы насильно сделали громче, возможно, «охрипнет» и умрёт смертью храбрых спустя месяц-другой. И, когда вы отправитесь ремонтировать свой смартфон по гарантии в сервисный центр, вам эту самую гарантию аннулируют, как только увидят, что ваш мобильник «рутирован».

Теоретически — не имеют права, потому что статья 18 закона «О защите прав потребителей» РФ гласит, что в спорных ситуациях, когда не понятно, кто виноват в дефекте смартфона, нужно проводить независимую экспертизу. И только по её итогам вам могут объявить, мол, «динамик-то, батенька, у вас умер из-за излишнего усердствования в инженерном меню».

Если дефект случился по причине root — случай признают негарантийным

Но на практике сервисные центры за милую душу ответят вам: «Любитель прошиваться? Нет у тебя больше гарантии!», и производители смартфонов всячески этому способствуют. Samsung, например, очень любит указывать пользователям Galaxy на своё место, поэтому на купленных за рубежом смартфонах нужно наговорить 5 минут с европейской или американской SIM-картой (чтобы смартфон «поймал» российскую сотовую сеть), а на моделях, в которых хотя бы раз добывали root или ставили неродную прошивку, «тикает счётчик» Samsung KNOX — этакое несмываемое ярмо и детектор энтузиастов для работников СЦ.

Остальные производители не ставят настолько суровые «палки в колёса» своим клиентам, но просто всегда помните, что отправлять смартфон в ремонт лучше со стандартной прошивкой без какого-либо root или следов модификации приложений. Иначе придётся скандалить, чтобы добиться бесплатной починки.

Не работают «обновления по воздуху»

Невелика потеря в большинстве случаев, потому что на новизну версии Android в большинстве проданных смартфонов (не-флагманов) производителям и без того наплевать, а у флагманов основательные обновления настолько редкие, что энтузиасту по такому случаю не зазорно обновить прошивку «со всеми вайпами», то есть, с нуля, без сохранения информации.

Никаких обновлений с правами суперпользователя (на фоне торжественно тикает KNOX)

Другое дело, что смартфоны с исходными прошивками сегодня нередко становятся «глюкодромом», особенно у бюджетных китайских брендов. Вплоть до того, что иногда приложение для SMS аварийно выключается, заряд аккумулятора расходуется неадекватно быстро (смартфон работает в полную силу с заблокированным дисплеем), и так далее. И в этом случае будет довольно обидно получить на свой Doogee/UMI/Oukitel обновление, которое чинит «глюки», но которое нельзя установить с активным root. Ситуация становится особенно пикантной, когда владельцев вашей модели смартфона очень мало, и даже полный вариант прошивки для сброса найти не выходит.

В былые времена активный root не мешал смартфонам обновляться — просто права суперпользователя переставали работать после перепрошивки. Но, начиная с Android 5.0, проще забыть о новых прошивках «по воздуху» после взлома смартфона, чем пытаться «колхозить» обновления насильственным путём.

Вирусы и трояны

Нет, я не «страшилки для дошкольников» вам собрался рассказывать — идиотские в своей конструкции «вирусы», которые нужно установить, включить и согласиться со списанием денег, сегодня рассматривать не будем. Потому что для Android и

без них уже достаточно хитрых зловредов, которые «вшиты» в пиратские игры, приложения для скачивания музыки/видео из соцсетей, приложения просмотра фильмов онлайн и прочую всячину, причём работают эти трояны быстро, слаженно и незаметно.

Спору нет — всякий, кто устанавливает софт из непроверенных источников, сам себе палач, но для Android всё ещё хватает интересных приложений и игр, которые удалены из Google Play, поэтому инфекция угрожает всем.

Да, вирусы для Android существуют. И с root они опаснее

И лучше бы иметь против такой инфекции хотя бы глуповатый сканер приложений из Google-сервисов да ограничения на доступ к системному, «несгораемом» разделу прошивки, чем надеяться на то, что троян не перехватит командование системы на себя. Не нужно быть совершенным в продуманности трояном, чтобы «убить» SuperSU или Kingroot, например, и стать вместо него новым менеджером root по умолчанию. А с этого момента ваш смартфон — больше не ваш смартфон.

Есть риск «добить» внутреннюю память старого смартфона

Сказать, что накопители смартфона погибают сразу же после добычи root и перезаписи нескольких мегабайт в прошивке, было бы неправильно, но рут принято устанавливать для того, чтобы потом активно ковырять системный раздел (а то и ставить нестандартные прошивки на старый мобильник), и здесь следует помнить кое о чём. Дело в том, что в пожилом смартфоне из старческих болячек не только «выцветает экран» или изнашивается аккумулятор, но и постепенно приходит в негодность внутренняя память.

Старый накопитель — много проблем

У каждой модели это происходит по-разному, причём даже престиж бренда роли не играет. Умирающими от преждевременного износа (чаще всего, во время перепрошивки) модулями памяти, к примеру, «славятся» и флагманские

Samsung Galaxy S3/Note II, и дешёвый Highscreen Boost 2 SE. Поищите в интернете информацию о характерных дефектах вашего смартфона по запросы «имя_модели брак», и будьте морально готовы к тому, что «старик не переживёт операцию», если надумаете перепрошивать мобильник с недолговечными чипами

Android изначально строился как открытая операционная система с широкими возможностями. Вместе с тем, разработчики позаботились и о безопасности, введя ограничения на функциональность программ. Возможность полностью почувствовать себя хозяином гаджета, тем не менее, осталась: для этого достаточно получить права суперпользователя. Решаются на это далеко не все: всегда существует риск «окирпичить» устройство, да и после получения root-доступа возникает вопрос, а безопасно ли использовать такой смартфон? На этот счёт существуют различные точки зрения, и мы в статье постараемся ответить на этот вопрос.

Миф: наличие root-прав не влияет на безопасность

Современные Android-смартфоны, особенно гаджеты крупных производителей, практически невозможно взломать «изнутри». Каждое пользовательское приложение Android работает в изолированной «песочнице» и не имеет доступа к другим процессам, а любые мало-мальски важные действия пользователь должен подтверждать самостоятельно. Конечно, способы получить root-доступ «изнутри» иногда обнаруживаются, но, судя по редким сообщениям в СМИ, серьёзного влияния на безопасность операционной системы не оказывают. Именно поэтому подавляющее большинство вредоносного ПО рассчитывает не на уязвимости, а на невнимательность пользователя, пытаясь обманом получить права на использование платных услуг, перевод гаджета в режим киоска (из которого никак не выйти и нельзя ничего запустить) или даже статус администратора устройства. Но существуют устройства, которые продаются с уже разблокированным загрузчиком, либо предлагают получить root-доступ парой кликов в настройках гаджета. Такую щедрость предлагают многие китайские производители и с подобными аппаратами стоит быть особенно осторожным.

Если вы решите расширить свои системные полномочия, проблемы могут начаться уже на этапе получения прав суперпользователя. Всё разнообразие методов получения root-доступа можно условно поделить на две категории. Первая — использование ещё не закрытых уязвимостей Android. Такие программы, как KingRoot или Kingo Root во время работы обращаются к серверам, хранящим огромные коллекции эксплоитов, и ищут те, которые подойдут для конкретного устройства. Стоит ли говорить, что работа таких программ нередко приводит к печальным последствиям? Порой случается так, что эксплоит срабатывает неправильно и вместо прав суперпользователя вы получаете «кирпич», который, в лучшем случае, можно оживить полной перепрошивкой.

Кроме того, такие приложения имеют закрытый исходный код, а, значит, у вас нет никакой возможности узнать, что именно они делают с вашим устройством. А делать они могут всё, что угодно, начиная от пересылки данных из внутренней памяти устройства на китайские сервера и заканчивая установкой на гаджет Adware, избавиться от которого можно только специализированными инструментами. Именно так ведёт себя упомянутый выше KingRoot, не только размещающий рекламу на домашнем экране против вашей воли, но и отправляющий информацию об устройстве неизвестно кому.

Реклама на рабочем столе после использования KingRoot

Вторая категория — «полуофициальная», поскольку предполагает использование официальных инструкций от производителя, либо специализированного ПО для разблокировки загрузчика. Как только это сделано, у пользователя появляется возможность установки в систему менеджера root-доступа, перехватывающего соответствующие вызовы от других программ.

Однако и этот метод не лишён недостатков. Chainfire, автор самого популярного на сегодняшний день менеджера root-доступа SuperSU, в конце 2015 года продал свою разработку малоизвестной компании Coding Code Mobile Technology LLC. Эта компания использует американский штат Делавэр в качестве офшора, но её корни уходят в Китай. Исходный код SuperSU был закрыт и раньше, но имя разработчика всё это время выступало некой гарантией отсутствия в программе нежелательного кода. Теперь такой гарантии дать никто не может, и многие небезосновательно опасаются устанавливать на свои гаджеты версии SuperSU 2.80+, вышедшие после сделки.

Но, даже если вы абсолютно уверены в способе получения прав суперпользователя и менеджере root-доступа, нет никакой гарантии, что одна из безобидных на первый взгляд программ не будет эксплуатировать уязвимость, позволяющую получить системные привилегии в обход менеджера. Примеров вредоносного ПО, работающего именно таким образом, предостаточно: Tordow скрытно воровал пароли из браузера, Guerrilla и Ztorg покупали приложения в Google Play без ведома пользователя, а Triada подменял адреса в браузере, реализовав практически идеальный незаметный фишинг.

По данным «Лаборатории Касперского», один из наиболее совершенных троянов — Triada получил root-доступ на 247 устройствах

Ещё один булыжник в огород root-доступа — ограничение функциональности некоторых приложений или их полная неработоспособность после разблокировки загрузчика или получения прав суперпользователя. В первую очередь, это касается финансовых программ, например, Android Pay, Samsung Pay и Сбербанк Онлайн.

Безопасное использование смартфона с root-доступом

Дочитав до этого момента, вы могли подумать, что мы считаем root-доступ в смартфонах однозначным злом. Это, конечно же, не так: права суперпользователя открывают огромное число возможностей любителям сторонних прошивок, экспериментов, да и просто тем, кто хочет получить полный контроль над своим гаджетом. И если вы впервые решили получить root-права, мы не будем вас от этого отговаривать. Но вы должны быть готовы к возможным последствиям, в том числе — отказу работы некоторых программ и повышению уязвимости системы. Звучит тревожно, но, если соблюдать ряд несложных правил, вы едва ли столкнётесь с неприятностями.

Используйте проверенные способы получения root-прав. Не поддавайтесь на увещевания разработчиков китайских универсальных программ о возможности получить права суперпользователя в два клика. Намного лучше будет найти на нашем форуме тему, посвящённую прошивке вашего устройства и выполнить несложную инструкцию.

Используйте надёжные менеджеры root-доступа. При выборе отдайте предпочтение программам, не вызывающим никаких сомнений в их благонадёжности. Это может быть SuperSU версии не старше 2.80, либо новый проект Magisk с открытым исходным кодом.

Устанавливайте приложения из надёжных источников. Старайтесь устанавливать программы только из Google Play, но при этом помните, что и в официальном магазине Google можно натолкнуться на вредоносное ПО. Если нужной программы нет в Google Play, загружайте её с официального сайта разработчика или нашего форума — так шансы встретить зловред сводятся к нулю.

Используйте антивирус. Если вы пользуетесь ограниченным набором программ и устанавливаете их из одних и тех же источников, антивирус вам, наверное, ни к чему. Но если вы любите устанавливать на свой гаджет десятки разных программ или кликать по рекламе с предложениями «обновить свою батарею», то дополнительная защита в виде проверенного антивируса от крупного разработчика лишней не будет.

Заключение

Root-доступ — чрезвычайно мощный инструмент, который требует ответственности при использовании. Если не проявить должного внимания к каждому этапу, начиная от разблокировки загрузчика и заканчивая использованием прав суперпользователя, вы рискуете столкнуться с различными проблемами, будь то вирусы или вредоносный код в самом менеджере root-доступа. Но, следуя нашим советам, вы минимизируете все риски и сможете без проблем использовать приложения с root-правами по их прямому назначению и сделать гаджет полностью своей собственностью.

Автор текста: Владимир Терехов

Источник: 4pda.ru